Как установить Active Directory Domain Services с помощью PowerShell

Установить Active Directory Domain Services с помощью PowerShell можно как вводя команды непосредственно в консоль сервера, так и подключившись к нему удалённо. Это возможно при помощи средств PowerShell remoting (удалённого управления Windows PowerShell).

Все последующие действия применимы для Windows Server с графическим рабочим столом и Windows Server Core.

Подключаемся к серверу при помощи команды вида:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ИМЯ_СЕРВЕРА\Administrator

Например, имя сервера TEST-SERVER, тогда команда следующая:

Enter-PSSession -ComputerName TEST-SERVER -Credential TEST-SERVER\Administrator

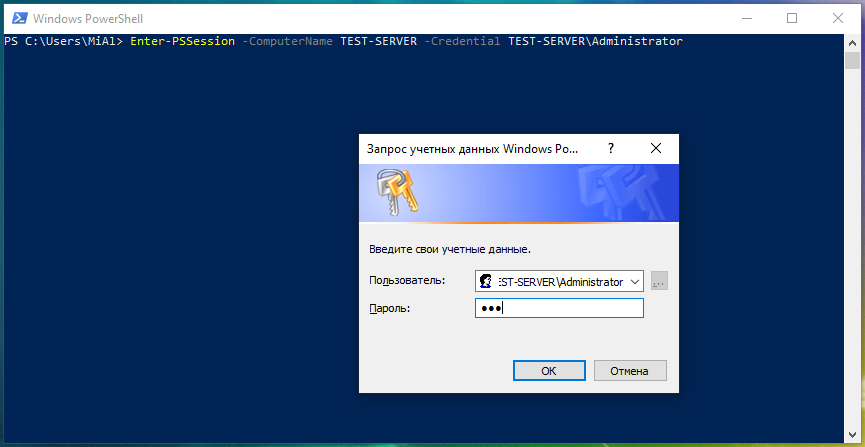

Если вы используете PowerShell 5, то будет показано такое окно для ввода пароля учётной записи администратора удалённого компьютера:

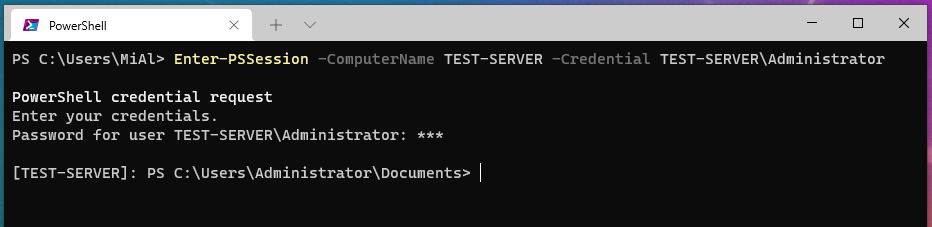

Если вы используете последние версии PowerShell, то пароль вводится прямо в приглашение командной строки.

Обратите внимание, что изменилось приглашение командной строки. Было

PS C:\Users\MiAl>

стало

[TEST-SERVER]: PS C:\Users\Administrator\Documents>

Если вы пользователь Linux, то Enter-PSSession это примерно как SSH. То есть теперь мы находимся в командной строке удалённого компьютера и все запускаемые команды будут выполнять на удалённом сервере, а не на локальном системе.

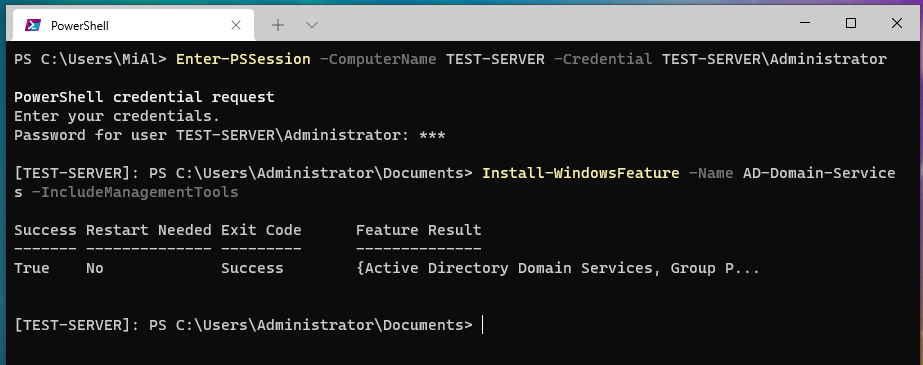

Теперь можно приступить к установке роли «Active Directory Domain Services».

Install-WindowsFeature -Name AD-Domain-Services -IncludeManagementTools

Началась установка выбранной роли и необходимых для неё компонентов.

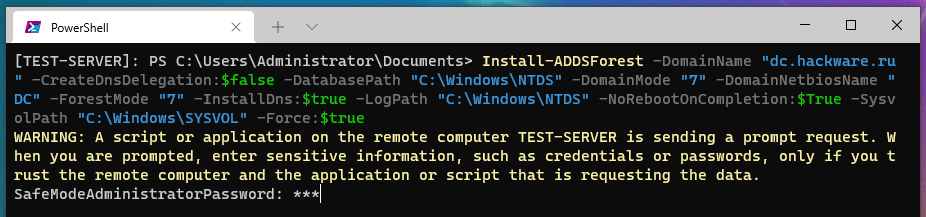

Для того чтобы повысить роль сервера до уровня контроллера домена выполняем команду:

Install-ADDSForest -DomainName "dc.hackware.ru" -CreateDnsDelegation:$false -DatabasePath "C:\Windows\NTDS" -DomainMode "7" -DomainNetbiosName "DC" -ForestMode "7" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$True -SysvolPath "C:\Windows\SYSVOL" -Force:$true

Обратите внимание на опции:

- -DomainName "dc.hackware.ru"

- -DomainNetbiosName "DC"

В них устанавливается имя контроллера доменов и имя NetBios. Замените их на собственные значения.

Смотрите также: NetBIOS: что это, как работает и как проверить

В приглашении командной строки укажите пароль для DSRM (Directory Service Restore Mode — режим восстановления службы каталога), который называется здесь SafeModeAdministratorPassword, и нажмите «Enter».

Подтверждаем пароль и нажимаем «Enter».

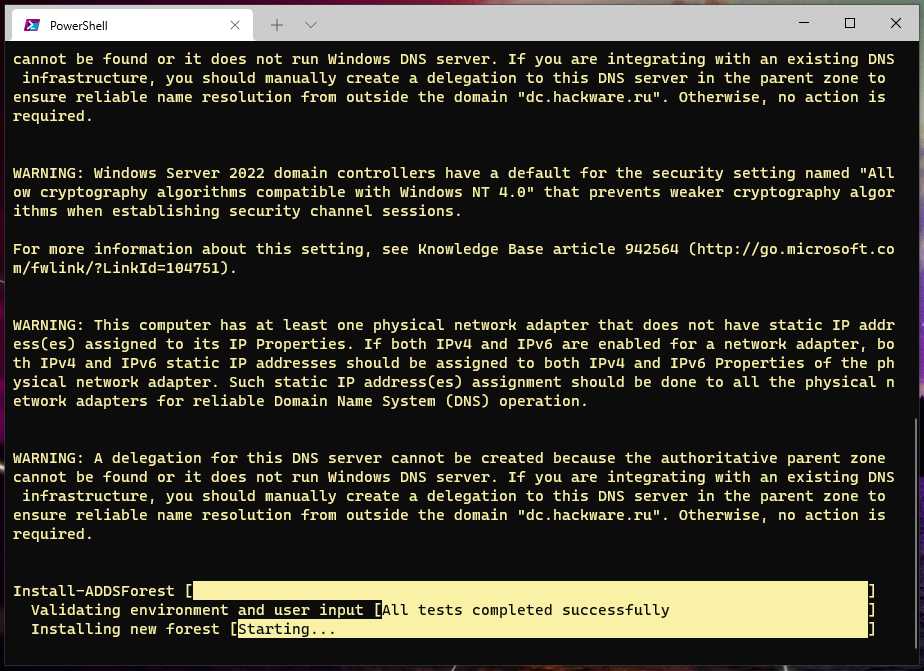

Начался процесс повышения роли сервера до уровня контроллера домена.

Повышение роли сервера до уровня контроллера домена завершено.

Перезагрузим компьютер:

Restart-Computer -Force

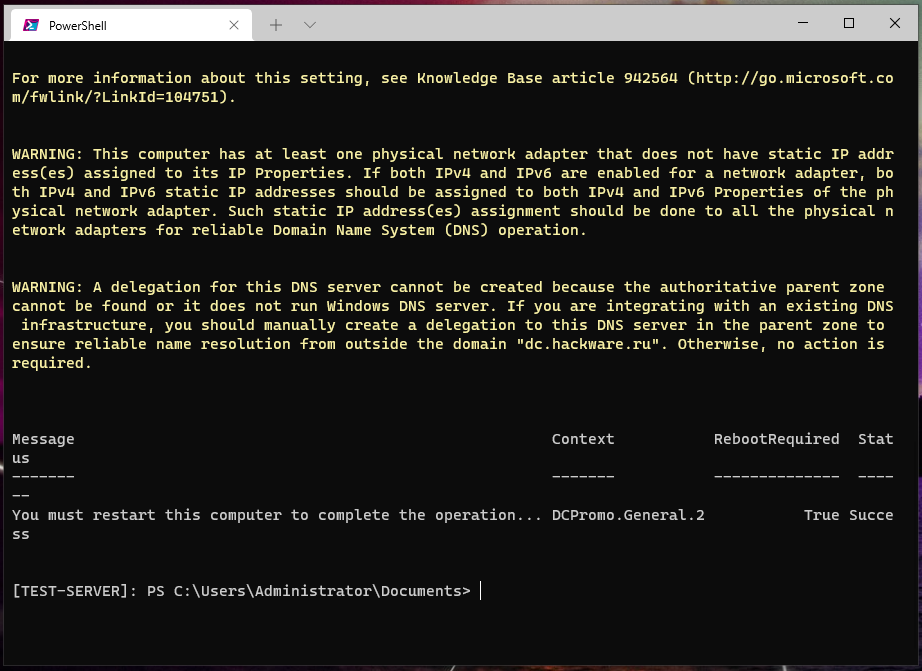

Опять подключимся к удалённому компьютеру, чтобы проверить успешность установки. Обратите внимание, что предыдущая команда, с помощью которой мы успешно подключились к серверу, больше не работает, поскольку хотя я и обозначил имя пользователя как «ИМЯ_СЕРВЕРА\Administrator», на самом деле это всё-таки «РАБОЧАЯ_ГРУППА\Administrator». РАБОЧАЯ_ГРУППА совпадает с ИМЕНЕМ_СЕРВЕРА, поэтому я не стал вас путать раньше времени.

Но теперь сервер является частью не рабочей группы, а частью домена, поэтому команда для подключения должна выглядеть так:

Enter-PSSession -ComputerName ИМЯ_СЕРВЕРА -Credential ДОМЕН\Administrator

Например:

Enter-PSSession -ComputerName TEST-SERVER -Credential dc.hackware.ru\Administrator

Подключение к серверу установленно.

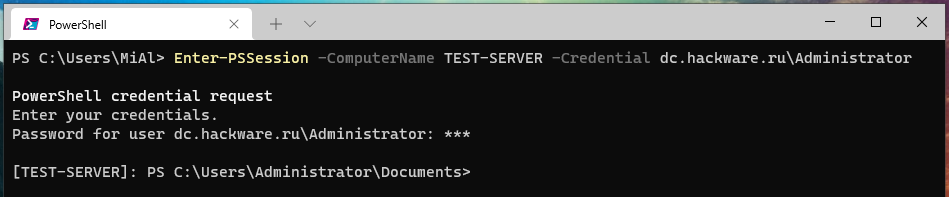

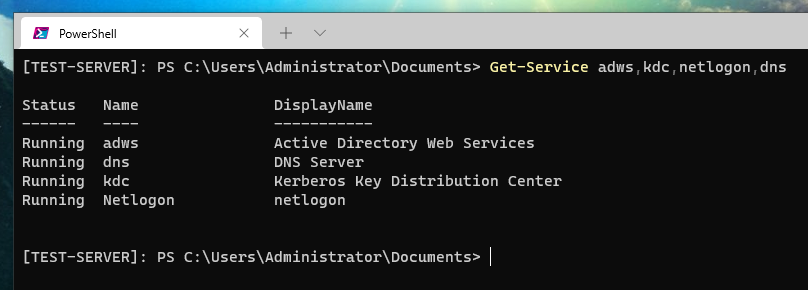

Проверим статус служб необходимых для работы контроллера домена с помощью команды:

Get-Service adws,kdc,netlogon,dns

Смотрите также: Как управлять службами в Windows

Службы необходимые для работы контроллера домена запущены.

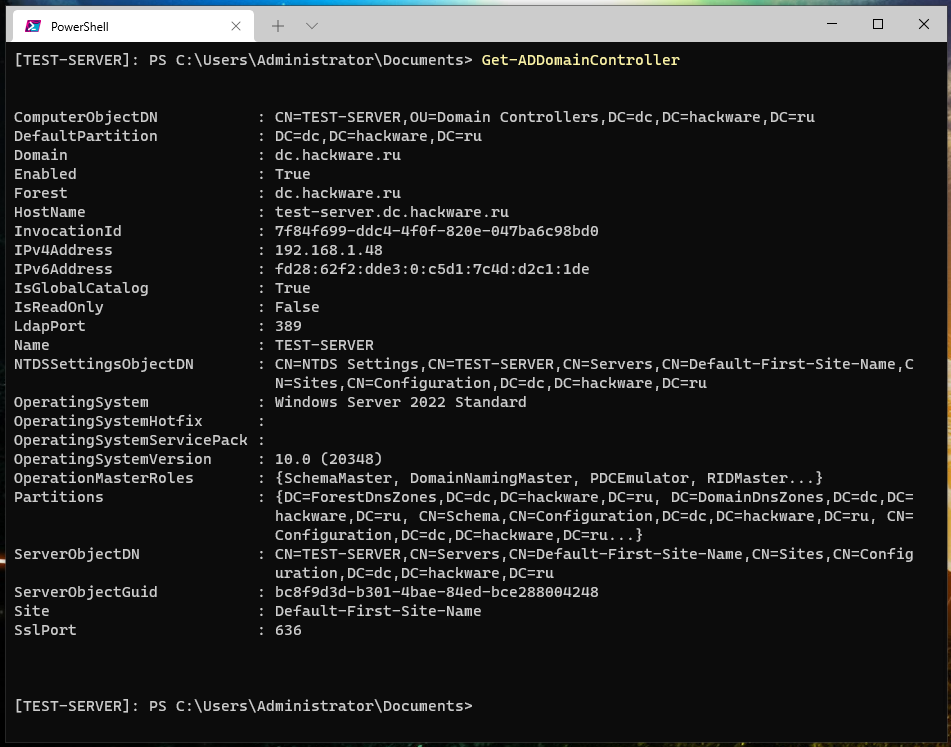

Для просмотра детальной информации о конфигурации контроллера домена используйте командлет Get-ADDomainController:

Get-ADDomainController

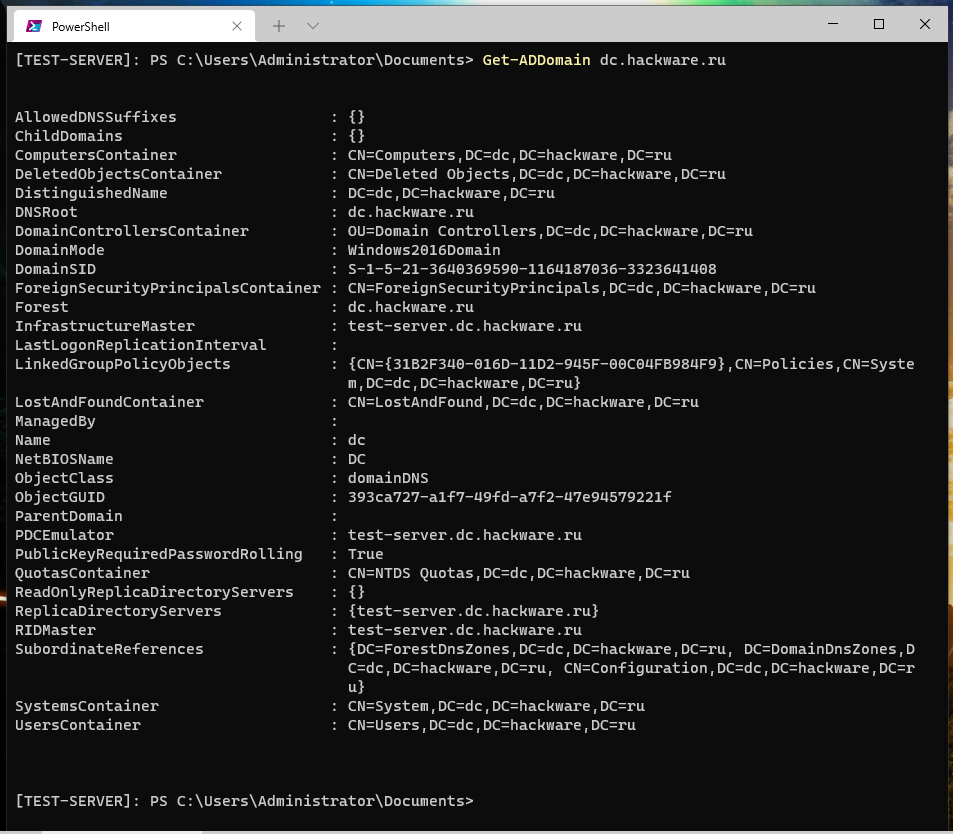

Для просмотра детальной информации о домене Active Directory можно выполнить команду:

Get-ADDomain dc.hackware.ru

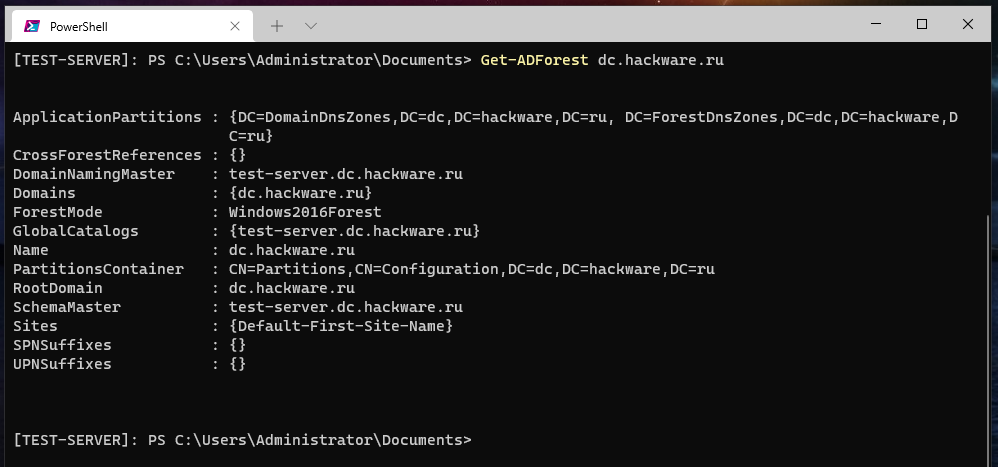

Для просмотра детальной информации о лесе Active Directory можно выполнить команду:

Get-ADForest dc.hackware.ru

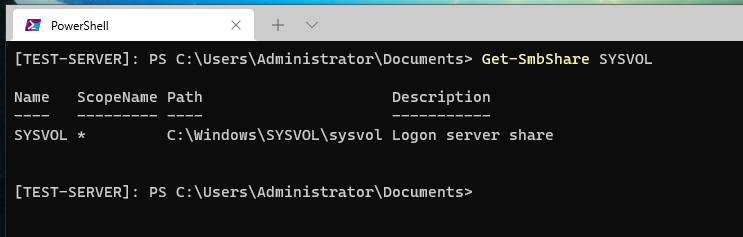

Для проверки доступности общей папки «SYSVOL» можно выполнить команду:

Get-SmbShare SYSVOL

Общая папка «SYSVOL» доступна. Она используется для предоставления клиентам параметров групповой политики и сценариев входа и выхода в систему.

Возвращаемся на рабочую станцию (отключаем удалённую сессию PowerShell):

exit

Связанные статьи:

- Как установить и использовать Модуль Active Directory для Windows PowerShell (78.7%)

- Снижение уровня контроллеров домена в Windows Server в PowerShell и графическом интерфейсе (74.4%)

- Как настроить Windows Server 2022 с помощью PowerShell (65%)

- Управление ролями и функциями Windows Server с помощью PowerShell (58.6%)

- Get-ADDomainController: получение информации о контроллерах домена через PowerShell (58.6%)

- Актуализация настроек групповой политики на компьютерах домена Windows (RANDOM - 50%)